Czym dzisiaj jest adres email – skrzynka pocztowa?

Posiadanie skrzynki pocztowej jest w obecnych czasach czymś oczywistym, a dla większości usług dostępnych w Internecie – wręcz obligatoryjnym. Warto mieć świadomość, że skrzynka pocztowa określa tożsamość.

Email stanowi punkt kontrolny dla (to tu dostaniesz reset hasła, ostrzeżenia i inne ważne notyfikacje):

- Bankowości

- Telefonii komórkowej

- Swoich social mediów

- Kontaktów biznesowych, w tym – z pracodawcą

- Biletów lotniczych

- Bookingu

- Kont w domenie rządowej, epuap, profil zaufany

- Opieki zdrowotnej

Można zatem postawić śmiałą tezę, że, mając dostęp do czyjegoś konta pocztowego, jesteśmy w stanie przejąć kontrolę nad wyżej wymienionymi rzeczami lub nawet, co gorsze, ukraść tożsamość, czego konsekwencje bywają naprawdę przykre i trudne do usunięcia.

Jakie są zagrożenia?

Najpopularniejsze ataki

- Phishing, fałszywe strony

- Złośliwe linki, złośliwe oprogramowanie

- Wycieki danych

- MITM

Głupota, czyli:

- używanie prostych, popularnych haseł

- używanie wielokrotnie tego samego hasła

Oto, co się dzieje po przejęciu takiej skrzynki. Skoro włamywacz posiada już działające login i hasło i co za tym idzie dostęp do skrzynki, to w następnym kroku sprawdza jakie masz usługi; bank, telefon itp. A następnie sprawdza, czy działa tam ta sama kombinacja loginu i hasła. Jeśli nie działa, to można sprawdzić czy np. Jest możliwość resetu hasła i kiedy link trafi na skrzynkę to sprawa jest już prosta.

Jak sprawdzić, czy wyciekliśmy?

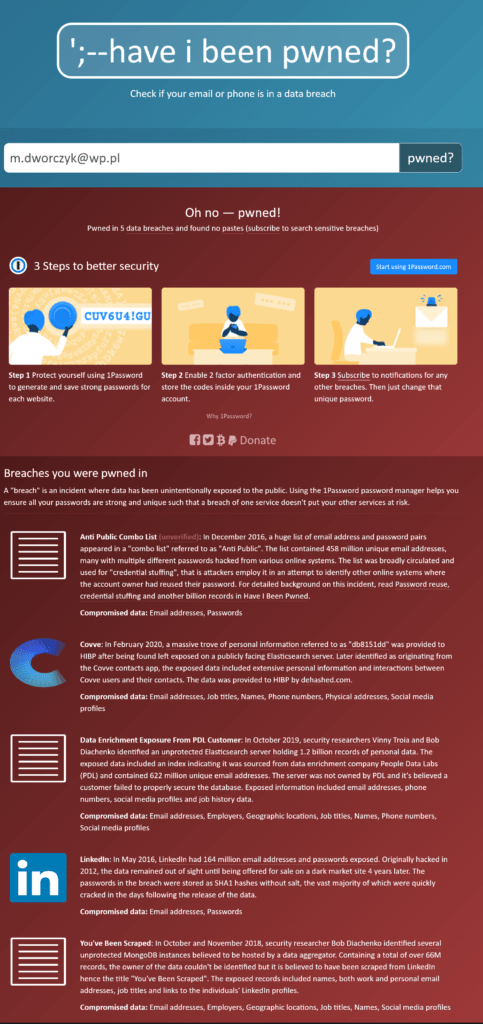

Ciesząca się popularnością strona havebeenpowned po wpisaniu adresu email pokaże Ci, czy dane powiązane z Twoim adresem email wyciekły i jeśli tak, to skąd i jakich danych dotyczył wyciek. Pewnie każdemu coś się znajdzie, jakiś LinkedIn czy inne Morele. Jeśli tylko zobaczycie, że wasze dane wyciekły oraz będzie wskazany serwis, z którego pochodzi wyciek, zalecam zmianę haseł, zarówno do maila, jak i do tych serwisów.

Dla przykładu posłużmy się adresem naszego ministra, bohatera smutno zabawnej historii, do której nawiązuje tytuł tego artykułu. Jak widać na poniższym obrazku, wyciekło i to nieraz.

Jak myślisz, ile czasu zajmie znalezienie tego hasła? Ja myślę, że to kwestia minut. W Internecie dostępne są bazy, setki gigabajtów na wyciągnięcie ręki. Istnieje cały rynek stworzony wokół handlu danymi z wycieków. Prawdę mówiąc, to przeszukiwanie tak dużych zbiorów danych jest znacznie bardziej problematyczne niż samo ich pozyskanie.

Co wybrać i dlaczego Gmail?

Dla wielu nie jest to oczywiste, więc przypomnę – nie ma nic za darmo. Obsługa i utrzymanie poczty to koszty, sprzęt, ludzie, prąd. Jeśli zatem dostajesz skrzynkę za darmo, oznacza to, że to Ty jesteś produktem. Zazwyczaj chodzi tu o cały internetowy rynek reklamowy – tak, automaty czytają twoją pocztę, a polskie skrzynki są pod tym względem wyjątkowo nachalne. Te najpopularniejsze mają MASĘ reklamodawców, przez co przy każdym logowaniu na dzień dobry widzisz 5 emaili wybranych po to, aby Cię czymś skusić. Dlatego stanowczo odradzam używanie tych skrzynek.

Czułem się prawie jak w popkulturowym filmie o hackerach, kiedy w urzędzie miejskim trafiłem na otwartą sieć wifi (ktoś sobie w

Możesz wybrać też proton mail, który promuje się posiadaniem wielu funkcji bezpieczeństwa, anonimowości i szyfrowania. Podstawowa wersja jest darmowa, ale jednocześnie bardzo mała. Moim zdaniem, to skrzynka dla osób, które wiedzą, co robią. Ze względu na swoją kompleksowość, Proton może przerastać „zwykłego” użytkownika. Ostatecznie nie posiada on „wodotrysków”, takich, które dostępne są w Gmail. Zatem jeśli bliżej Ci do „Kowalskiego”, wybierz Gmail. Dodatkowe argumenty to:

- Światowej klasy zespół security

- Najlepsze standardy bezpieczeństwa

- Wsparcie 2FA, w tym dla yubikey

- Algorytmy wykrywania użytkownika

Jak wybrać hasło i dlaczego nie musisz go pamiętać?

O hasłach powiedziano już chyba wszystko i nie ma tu za wiele miejsca na dyskusję. Można jedynie przypomnieć najważniejsze zasady, czyli to, że hasło musi być długie, odporne na atak słownikowy oraz, co chyba najważniejsze, unikalne w skali serwisu, co oznacza, że nie używamy tego samego hasła do poczty i do banku.

O ile zasady te są proste i łatwe do zastosowania, to problematyczna staje się mnogość serwisów, do których te unikalne hasła należy zapamiętać. I tu z pomocą przychodzi nam password manager, czyli swoisty sejf dla naszych haseł. Wystarczy, że zapamiętamy jedno porządne hasło do naszego managera, a problem zapamiętywania haseł znika. Istnieje wiele różnych managerów: lokalnych, jak i takich działających w chmurze, działających jako program, ale najczęściej jako wtyczka do przeglądarki. Moim faworytem jest bitwarden, który zawsze polecam i który w subskrypcji premium (całe $10 rocznie) posiada kilka dodatkowych bajerów, a w szczególności obsługę yubico Youbikey.

Passwor managery dają dodatkową warstwę bezpieczeństwa, gdyż jeśli korzystamy z automatycznego uzupełniania formularzy logowania, to taki program ma zapisany poprawny adres URL strony, na którą się logujemy, np. mbank.pl . Zatem po prostu nie będzie on w stanie wypełnić danych na fałszywej stronie, która przykładowo będzie wykorzystywać literówkę w domenie dla zmylenia Ciebie, np. nbank.pl.

Drugi składnik uwierzytelniania

Skoro mowa o drugim składniku, to zalecam jego stosowanie wszędzie tam, gdzie to tylko możliwe. Działa to na takiej zasadzie, że przy logowaniu lub w przypadku szczególnie wrażliwych operacji (np. przelew bankowy) jesteśmy proszeni o podanie tego jeszcze jednego dodatkowego elementu – zazwyczaj kodu lub hasła, które otrzymujemy SMS’em, mailem czy też wygenerowanego przez aplikację.

Dzięki takiej dodatkowej weryfikacji, nawet jeśli ktoś pozna nasze hasło, będzie mieć znacznie ograniczone pole manewru. Należy jednak pamiętać o tym, że istnieją wirusy, które w taki sposób infekują telefon, że mogą przechwycić to hasło. Na tę lukę jest remedium, mianowicie tzw. Klucz fizyczny – mój ulubiony YubiKey.

Yubikey to urządzenie na kształt pendrive. Podczas logowania jesteśmy proszeni o podłączenie do usb naszego klucza oraz dotknięcie przycisku i dopiero wtedy będziemy mogli się zalogować. YK to inwestycja rzędu 250 zł, ale za te 250 zł otrzymujemy 100% pewności, że nikt nie przejmie naszego konta, także wówczas, gdy zna hasło lub gdy hasło wycieknie.

Mity bezpieczeństwa – szyfrowanie i zielona kłódeczka

Szyfrowanie transmisji to standard w obecnych czasach, a zielona kłódeczka będzie obecna niezależnie od tego, czy to phishing, czy MITM – ta zielona kłódeczka będzie i w zasadzie nic to nie znaczy. Na pewno nie oznacza tego, że jesteśmy bezpieczni. Oznacza dokładnie tyle, że komunikacja przesyłana między twoim urządzeniem a miejscem, z którym się łączysz – serwerem poczty (niekoniecznie prawidłowym) jest szyfrowana. Jeśli ja ustawię fałszywy serwer i będę zachęcać Cię do zalogowania się do skrzynki pocztowej na stronie, która wyglądać będzie identycznie jak oryginalna, to tam będzie ta zielona kłódeczka i komunikacja będzie zaszyfrowana, ale co z tego, skoro ja kontroluję miejsce, w którym szyfrogram staje się jawnym tekstem?

Gmail oferuje szyfrowanie i można z niego skorzystać, ALE jeśli informacje, które chcemy przesyłać, wymagają szczególnej uwagi lub mają klauzulę poufności/tajności, powinniśmy zaszyfrować je własnym kluczem.

Jeśli już szyfrujemy, to (na litość boską) nie wysyłajmy hasła w tym samym mailu, w jego tytule! W ogóle nie wysyłajmy tego hasła tym kanałem. Ustal takie hasło offline lub prześlij je sms’em

Najwyższy poziom bezpieczeństwa i standard w wielu firmach (ale nie w polskim rządzie) stanowić powinno szyfrowanie poczty kluczem prywatnym. Metoda ta jest mało wygodna, ponieważ wymaga: rozumienia tego, co robimy; posiadania kluczy dla wszystkich osób, z którymi chcemy pisać oraz zarządzania tymi kluczami, ALE daje nam pewność, że nikt, nawet sam Lary Page, naszej poczty nie odczyta. Nikt, oprócz właściciela klucza prywatnego. Mechanizm ten daje nam jeszcze dodatkowy ficzer. Ten ficzer to podpisanie wiadomości, co potwierdza jej autentyczność oraz to, że nie została w żaden sposób zmieniona.

Krótkie podsumowanie

- jeśli coś wygląda Ci na podejrzane, to pewnie takie jest

- Zachowaj czujność dla korespondencji pochodzącej z nieznanego źródła

- Sprawdź domenę nadawcy (to po małpie @gmail.com) – co to za strona, czy nie ma literówek

- Nie otwieraj plików od nieznajomych

- Nie wygrasz, jeśli nie grasz – nie daj się nabrać na łut szczęścia.

- Kup yubikey – nie musisz rozumieć, jak działa, ale za 250 zł kupujesz sobie 100% bezpieczeństwa.